Le weekend du 13 et 14 mai a vu se propager une attaque par un rançongiciel (« ransomware » en Anglais) d’une ampleur qui a attiré l’attention des medias et du public, au-delà du cercle des experts en cyber-sécurité. Plusieurs parcs informatiques à travers le monde, notamment d’entreprises, ont connu des problèmes, plus ou moins graves, à la suite de cette attaque : Telefonica en Espagne, Renault et Nissan en France et Royaume-Uni, divers ministères en Russie ou en Chine. En Allemagne ou en Corée du Sud, ce sont les écrans d’affichage des trajets et correspondances pour les trains, les serveurs de messages publicitaires dans des cinémas, ou les terminaux de paiement dans des stations services, qui ont affiché les messages du rançongiciel. Des hôpitaux, en Angleterre ou en Indonésie, ont également fait état de dysfonctionnements plus ou moins sévères à cause du blocage imposé par le logiciel malveillant.

En cause dans cette cyber-attaque : un variante du ransomware « WannaCry ».

Un rançongiciel est un virus qui après avoir infecté un terminal crypte son accès, empêchant ainsi l’internaute d’utiliser son ordinateur, à moins qu’il ne paie une somme d’argent. Il existe de nombreuses variantes : il nous a été donné de voir un cryptolocker qui usurpait le logo et le nom de la gendarmerie nationale pour faire croire aux internautes que leur ordinateur était vérouillé à cause d’une infraction qu’ils auraient commise, et qu’il leur était possible de payer une amende en ligne pour dé-vérouiller l’ordinateur. Bien sûr, aucune garantie de déblocage après paiement de rançon ne peut être donnée.

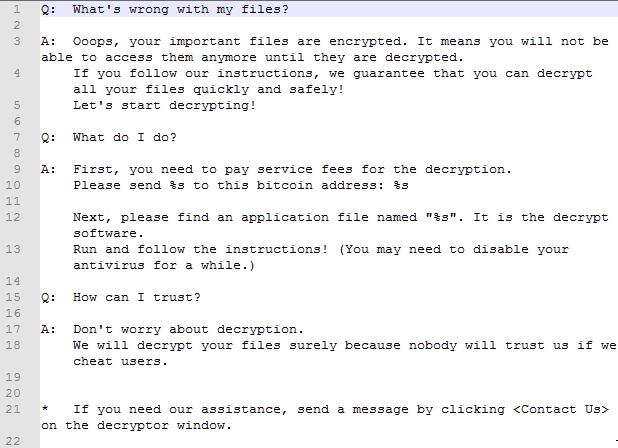

WannaCry fonctionne sur le même principe, en chiffrant les fichiers de l’utilisateur, mais sans se donner le mal de dissimuler ce qu’il est – un logiciel procédant à une extorsion informatique – comme en atteste cyniquement la note d’usage du rançongiciel.

WannaCry s’est propagé en exploitant une faille de serveurs sous Windows sur le port 445 principalement, révélée publiquement le 8 avril, et depuis corrigée par Microsoft. Seulement tous les serveurs et ordinateurs ne sont pas mis à jour par les utilisateurs ou les responsables des parcs informatiques des entreprises. Le rançongiciel a massivement scanné les failles de ces serveurs sous-protégés pour s’installer et chiffrer les données des machines, puis se propager sur les réseaux touchés comme un vers informatique. Certaines versions de Windows sont particulièrement en cause, notamment XP pour laquelle Microsoft avait cessé les publications de mise à jour en 2014, sauf pour les entreprises sollicitant une prestation spécifique pour l’entretien de leur parc informatique encore sous cette version qui a vu le jour en 2001. Depuis la firme américaine a rendu public une mise à jour gratuite corrigeant les failles du système.

Ceci démontre une chose : l’importance de procéder systématiquement aux mises à jours de sécurité de ses systèmes d’exploitations et logiciels les plus sensibles. C’est une responsabilité individuelle pour la protection collective.

Nombreux sont les utilisateurs de Signal Spam à nous avoir contacté sur cette question et à s’interroger sur les vecteurs de contamination de leur machine. Bien que tous les éléments d’analyse ne soient pas encore disponible, il semblerait qu’en l’occurrence l’e-mail n’ait pas été un vecteur d’infection. Les cyber-criminels à l’origine de l’attaque ont préféré exploiter à grande échelle des failles de sécurité bien connues des serveurs.

Pour autant, il est bon de rappeler ici que le spam est très souvent le vecteur privilégié des cyber-criminels pour transmettre des liens (URL) ou des pièces jointes dangereuses pouvant infecter les terminaux, ou récupérer des identifiants personnels (ce fut le cas dans la campagne CTB-Locker contre laquelle l’ANSSI a émit des mises en garde). L’e-mail n’est pas dangereux en lui-même, mais les liens et les pièces jointes qu’il contient peuvent s’avérer l’être. Aussi, il est important de ne jamais cliquer sur un lien ou une pièce jointe d’un e-mail qui vous demanderait de confirmer des informations personnelles ou bancaires, ou qui vous annoncerait le gain d’un prix lors d’une loterie à laquelle vous n’avez pas participé. Les fournisseurs d’accès internet et de services de téléphonie ne vous demanderont par exemple jamais de confirmer des informations par le truchement d’un e-mail.

L’ANSSI (Agence Nationale de Sécurité des Systèmes Informatiques) édite les recommandations suivantes en cas de contamination par un rançongiciel.

Pour prévenir les risques :

- Effectuez des sauvegardes fréquentes – ainsi, en cas de chiffrement du disque dur, une restauration des données sera possible.

- N’ouvrez pas les courriels dont vous n’êtes pas certain de l’expéditeur ; vérifiez l’adresse d’envoi. Méfiez-vous des courriels imitant les adresses de correspondants que vous connaissez : les attaquants peuvent avoir identifié leurs noms (organigramme d’une entreprise par exemple) pour vous induire en erreur. En cas de doute n’ouvrez pas les pièces jointes.

- N’ouvrez pas vos courriels, et ne naviguez pas depuis un compte ayant des autorisations « Administrateur ». Créez un compte « Utilisateur »

- Utilisez un antivirus et mettez régulièrement à jour sa base de signatures. De même, effectuez toutes les mises à jour logicielles et système.

En cas d’incident :

- Déconnectez immédiatement votre poste de l’Internet (arrêt du WiFi, câble Ethernet débranché).

- Ne payez pas la rançon. Le paiement ne garantit en rien le déchiffrement de vos données et peut compromettre le moyen de paiement utilisé (notamment carte bancaire).

- Effectuez ou faites effectuer une restauration de votre ordinateur : il faut reformater le poste et réinstaller un système sain ; puis restaurer les copies de sauvegarde des fichiers perdus, lorsqu’elles sont disponibles.

- Portez plainte au commissariat de votre domicile.

Divers sites vous proposeront de l’information et de l’aide si vous êtes confronté à un logiciel de type ransomware, à commencer par le site de référence en langue française : https://stopransomware.fr.

Pour plus d’information en langue anglaise, vous pouvez consulter les travaux d’Amanda Rousseau (https://www.endgame.com/blog/wcrywanacry-ransomware-technical-analysis) ou l’analyse par Talos (http://blog.talosintelligence.com/2017/05/wannacry.html).

Rédacteur : Thomas Fontvielle